OpenSSH : SSH कुंजी युग्म प्रमाणीकरण2023/08/24 |

|

कुंजी-जोड़ी प्रमाणीकरण के साथ लॉगिन करने के लिए SSH सर्वर कॉन्फ़िगर करें।

ऐसा करने के लिए क्लाइंट के लिए एक निजी कुंजी और सर्वर के लिए एक सार्वजनिक कुंजी बनाएं। |

|

| [1] | प्रत्येक उपयोगकर्ता द्वारा की-पेयर बनाएं, इसलिए SSH सर्वर होस्ट पर एक आम उपयोगकर्ता के साथ लॉगिन करें और निम्नानुसार काम करें। |

|

# कुंजी-जोड़ी बनाएं ubuntu@dlp:~$ ssh-keygen Generating public/private rsa key pair. Enter file in which to save the key (/home/ubuntu/.ssh/id_rsa): # यदि आप चाहें तो दर्ज करें या इनपुट परिवर्तन करें Enter passphrase (empty for no passphrase): # पासफ़्रेज़ सेट करें (यदि कोई पासफ़्रेज़ सेट नहीं है, तो खाली दर्ज करें) Enter same passphrase again: Your identification has been saved in /home/ubuntu/.ssh/id_rsa Your public key has been saved in /home/ubuntu/.ssh/id_rsa.pub The key fingerprint is: SHA256:Sy81HjIIQhqVHeVoxBxfV/JEflv16yS7wl3TXBafBaw ubuntu@dlp.srv.world The key's randomart image is: ..... .....ubuntu@dlp:~$ ll ~/.ssh total 16 drwx------ 2 ubuntu ubuntu 4096 Apr 25 04:37 ./ drwxr-x--- 4 ubuntu ubuntu 4096 Apr 22 13:33 ../ -rw------- 1 ubuntu ubuntu 0 Apr 22 13:31 authorized_keys -rw------- 1 ubuntu ubuntu 2655 Apr 25 04:37 id_rsa -rw-r--r-- 1 ubuntu ubuntu 574 Apr 25 04:37 id_rsa.pububuntu@dlp:~$ cat ~/.ssh/id_rsa.pub >> ~/.ssh/authorized_keys |

| [2] | सर्वर पर बनाई गई निजी कुंजी को क्लाइंट को स्थानांतरित करें, फिर की-पेयर प्रमाणीकरण के साथ लॉगिन करना संभव है। |

|

# निजी कुंजी को स्थानीय ssh निर्देशिका में स्थानांतरित करें ubuntu@node01:~$ scp ubuntu@10.0.0.30:/home/ubuntu/.ssh/id_rsa ~/.ssh/ ubuntu@10.0.0.30's password: id_rsa 100% 2655 1.8MB/s 00:00ubuntu@node01:~$ ssh ubuntu@10.0.0.30 Enter passphrase for key '/home/ubuntu/.ssh/id_rsa': # यदि आप सेट करते हैं तो पासफ़्रेज़ Welcome to Ubuntu 22.04 LTS (GNU/Linux 5.15.0-25-generic x86_64) ubuntu@dlp:~$ # लॉगिन किया गया |

| [3] | यदि आप [PasswordAuthentication no] सेट करते हैं, तो यह अधिक सुरक्षित है। |

|

root@dlp:~#

vi /etc/ssh/sshd_config # पंक्ति 57 : [no] में बदलें PasswordAuthentication no

systemctl restart ssh |

|

Windows क्लाइंट पर SSH कुंजी-जोड़ी प्रमाणीकरण #1

|

|

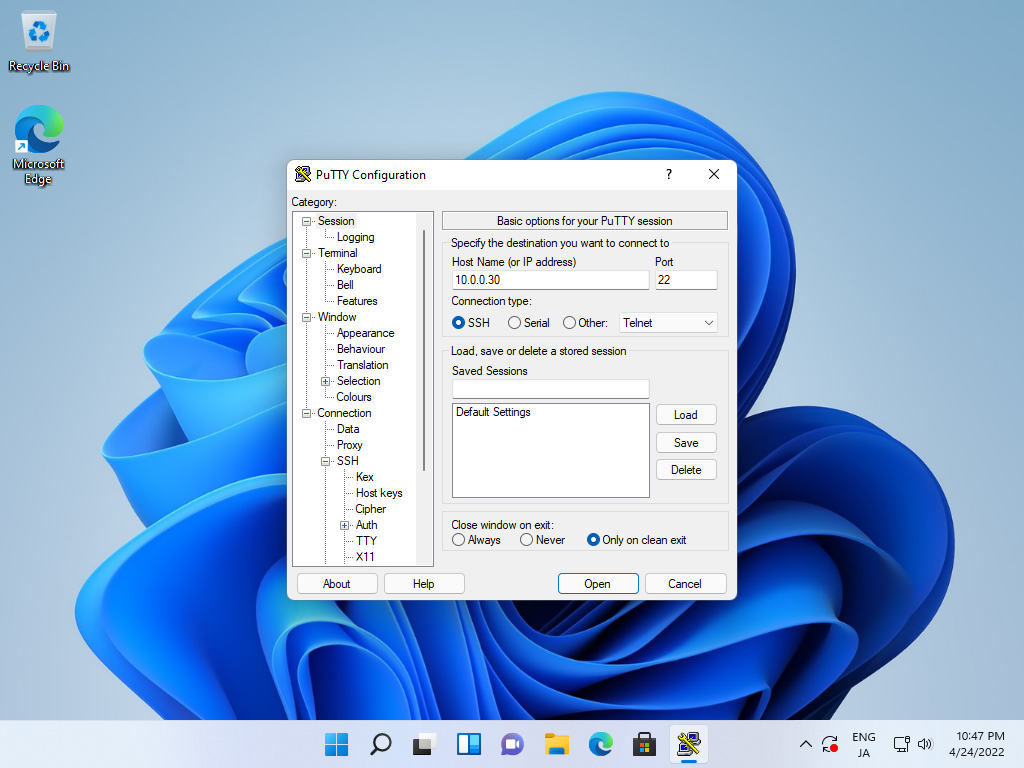

यह Windows क्लाइंट से SSH सर्वर पर लॉगिन करने का उदाहरण है।

इस उदाहरण पर, यह Putty के साथ दिखता है। इससे पहले, एक निजी कुंजी को Windows क्लाइंट कंप्यूटर पर स्थानांतरित करें। |

|

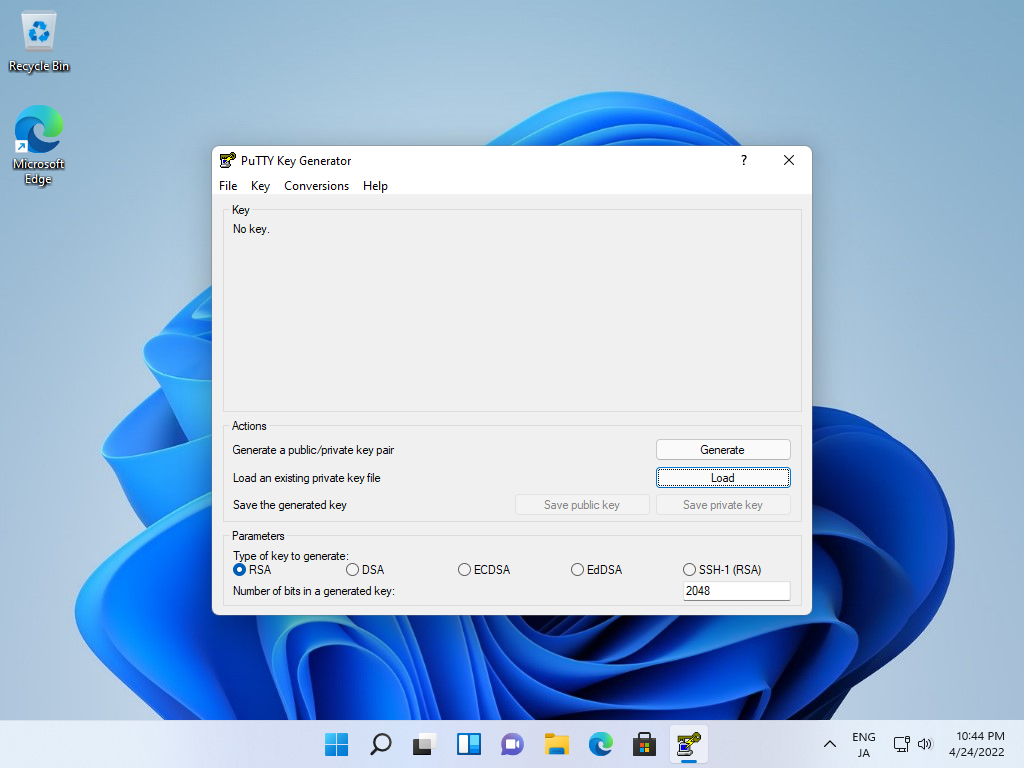

| [4] |

[Puttygen.exe] चलाएँ जो [Putty] में शामिल है। (फ़ोल्डर में रखा गया है [Putty.exe] भी रखा गया है) यदि शामिल नहीं है, तो इसे आधिकारिक साइट (www.chiark.greenend.org.uk/~sgtatham/putty/) से डाउनलोड करें। [Puttygen.exe] प्रारंभ करने के बाद, निम्न विंडो पर [Load] बटन पर क्लिक करें। |

|

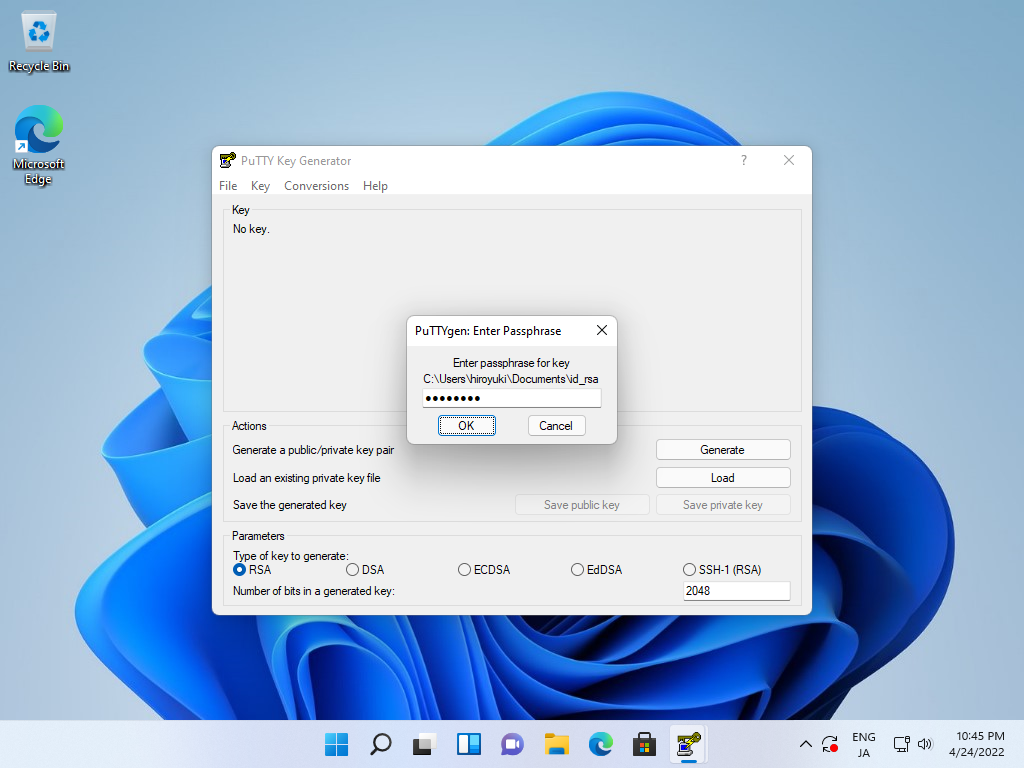

| [5] | उस निजी कुंजी को निर्दिष्ट करें जिसे आपने SSH सर्वर से स्थानांतरित किया है, फिर पासफ़्रेज़ की आवश्यकता निम्नानुसार है, इसका उत्तर दें। (यदि पासफ़्रेज़ सेट नहीं है, तो यह चरण छोड़ दिया गया है) |

|

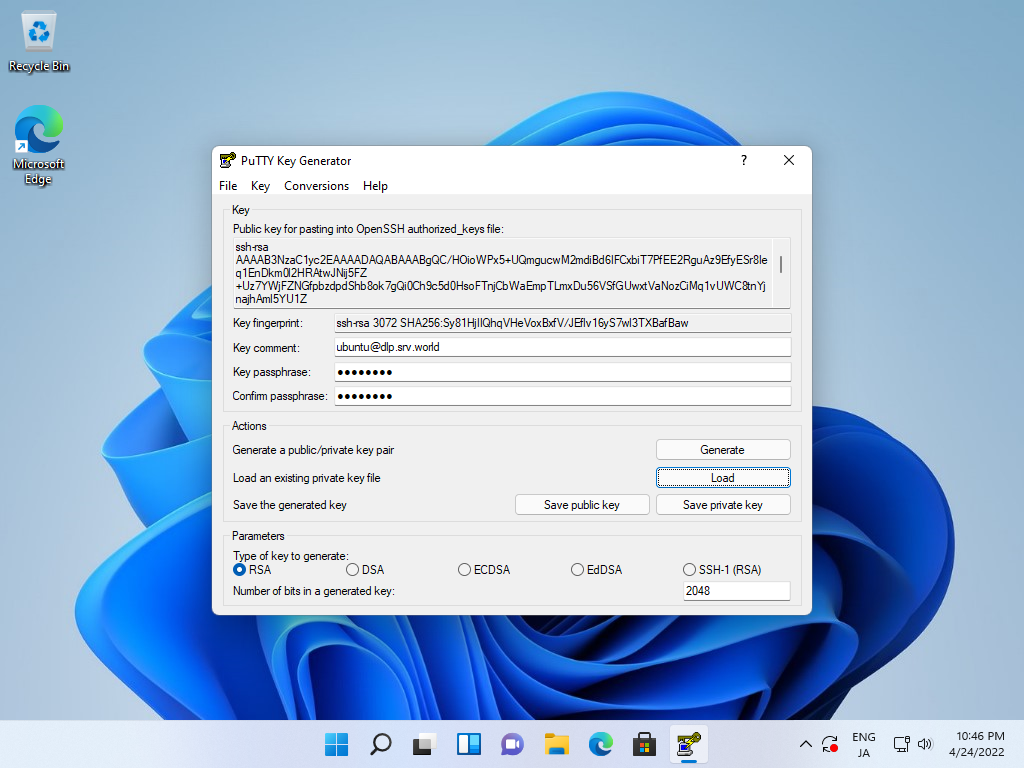

| [6] | अपनी पसंद के किसी भी फ़ाइल नाम के साथ इसे अपने पसंदीदा फ़ोल्डर के अंतर्गत सहेजने के लिए [Save private key] बटन पर क्लिक करें। |

|

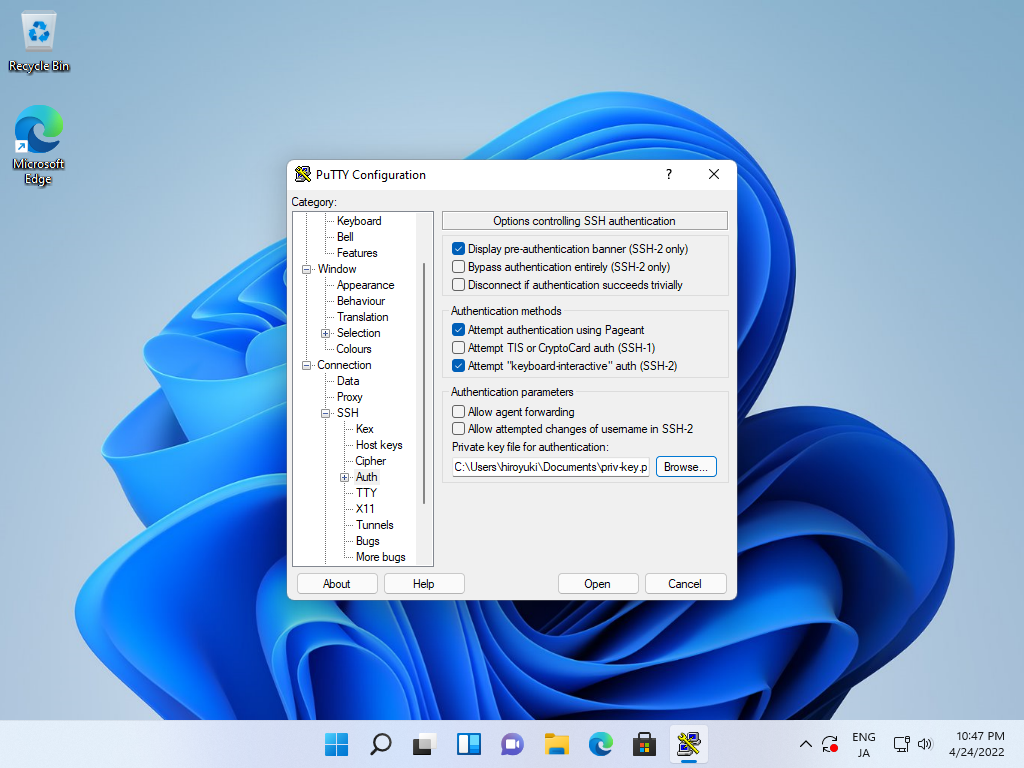

| [7] | पुट्टी शुरू करें और बाएँ फलक पर [Connection] - [SSH] - [Auth] खोलें, फिर [Private key file] फ़ील्ड पर अपनी निजी कुंजी निर्दिष्ट करें। |

|

| [8] | बाएँ फलक पर [Session] पर वापस जाएँ और कनेक्ट करने के लिए अपना SSH सर्वर होस्ट निर्दिष्ट करें। |

|

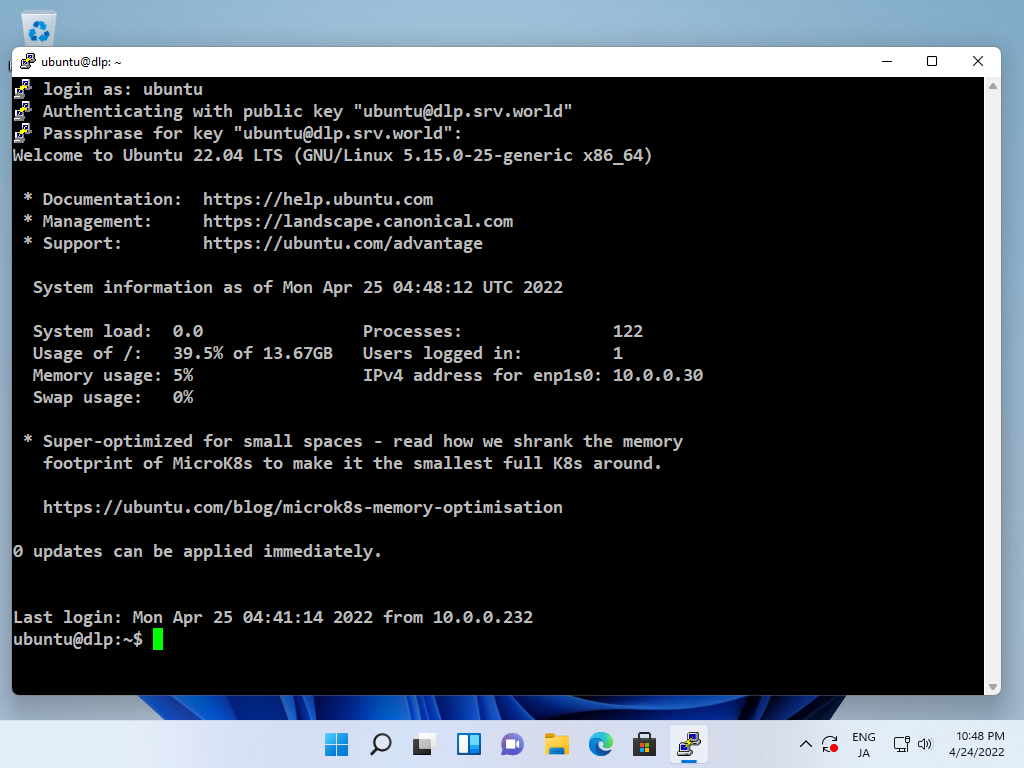

| [9] | जब SSH कुंजी-जोड़ी सेट हो जाती है, तो पासफ़्रेज़ यदि सेट है तो उसे निम्नानुसार लॉगिन करना आवश्यक है, फिर उसका उत्तर दें। |

|

|

Windows पर SSH कुंजी-जोड़ी प्रमाणीकरण #2

|

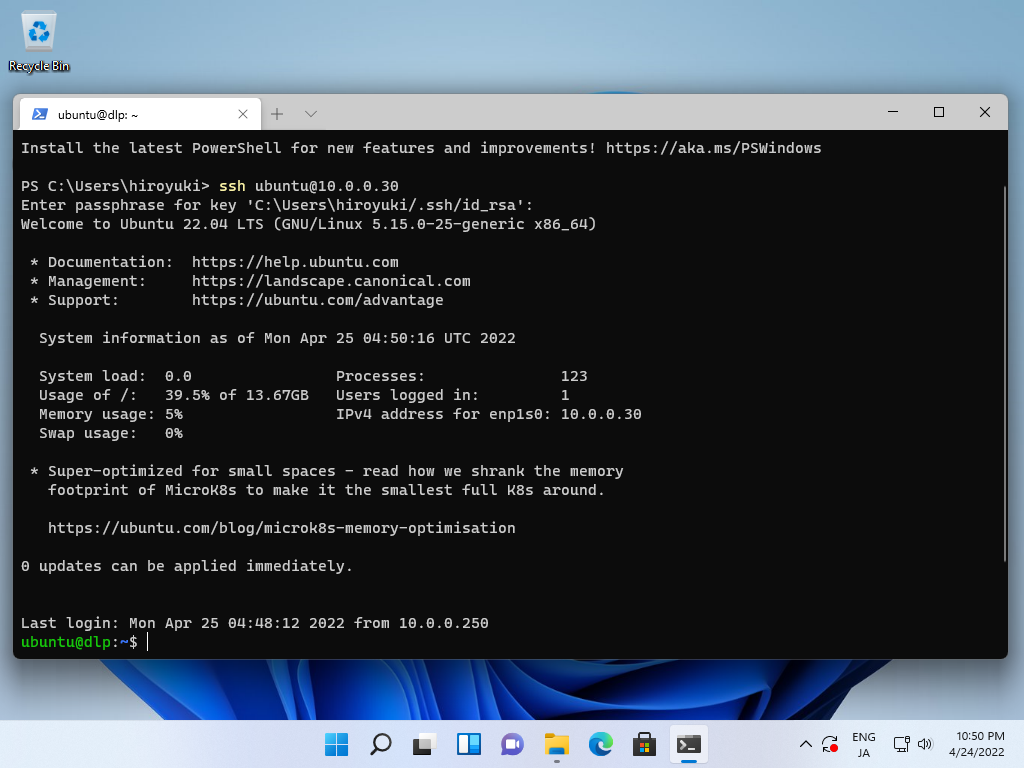

| [10] | OpenSSH क्लाइंट को Windows सुविधा के रूप में लागू किया गया है, इसलिए Putty और अन्य तृतीय पक्ष सॉफ़्टवेयर के बिना SSH की-पेयर के साथ प्रमाणित करना संभव है। अपनी निजी कुंजी को अपने Windows में स्थानांतरित करें और इसे निम्नानुसार [logon user home).ssh] फ़ोल्डर के अंतर्गत रखें, फिर यह कुंजी-जोड़ी प्रमाणीकरण का उपयोग करने के लिए तैयार है। |

|

मिलान सामग्री