Apache httpd : बुनियादी प्रमाणीकरण + LDAP2024/11/08 |

|

httpd बेसिक प्रमाणीकरण पर निर्देशिका उपयोगकर्ताओं का उपयोग करने के लिए [mod_ldap] को कॉन्फ़िगर करें।

|

|||||||||||

| [1] |

उपयोगकर्ता नाम और पासवर्ड मूल प्रमाणीकरण पर सादे पाठ के साथ भेजे जाते हैं, |

||||||||||

| [2] |

httpd से Active Directory को बाइंड करने के लिए Active Directory पर एक उपयोगकर्ता बनाएं। |

||||||||||

| [3] | [mod_ldap] इंस्टॉल करें। |

|

[root@www ~]# dnf -y install mod_ldap

|

| [4] | मूल प्रमाणीकरण + LDAP कॉन्फ़िगर करें। उदाहरण के लिए, मूल प्रमाणीकरण को निर्देशिका [/var/www/html/auth-ldap] पर सेट करें। |

|

[root@www ~]#

vi /etc/httpd/conf.d/authnz_ldap.conf # नया निर्माण # नीचे दिए गए उदाहरण पर, यह केवल निर्देशिका को खोजने की सीमा को सीमित करता है [LDAPUsers] OU # इसलिए केवल [LDAPUsers] OU के अंतर्गत उपयोगकर्ता ही इस सेटिंग से प्रमाणित कर सकते हैं # [AuthLDAPBindDN] और [AuthLDAPBindPassword] के लिए, बाइंडिंग के लिए AD उपयोगकर्ता निर्दिष्ट करें

<Directory "/var/www/html/auth-ldap">

SSLRequireSSL

AuthType Basic

AuthName "LDAP Authentication"

AuthBasicProvider ldap

AuthLDAPURL "ldap://fd3s.srv.world:389/ou=LDAPUsers,dc=srv,dc=world?sAMAccountName?sub?(objectClass=*)"

AuthLDAPBindDN ldapuser@srv.world

AuthLDAPBindPassword Password

Require valid-user

</Directory>

[root@www ~]#

chgrp apache /etc/httpd/conf.d/authnz_ldap.conf [root@www ~]# chmod 640 /etc/httpd/conf.d/authnz_ldap.conf [root@www ~]# systemctl restart httpd # एक परीक्षण पृष्ठ बनाएं [root@www ~]# mkdir /var/www/html/auth-ldap [root@www ~]# vi /var/www/html/auth-ldap/index.html <html> <body> <h1 style="width: 100%; font-size: 40px; text-align: center;"> Test Page for LDAP Authentication </h1> </body> </html> |

| [5] | यदि SELinux सक्षम है, तो नीति को निम्नानुसार बदलें। |

|

[root@www ~]# setsebool -P httpd_can_network_connect on [root@www ~]# setsebool -P httpd_can_connect_ldap on |

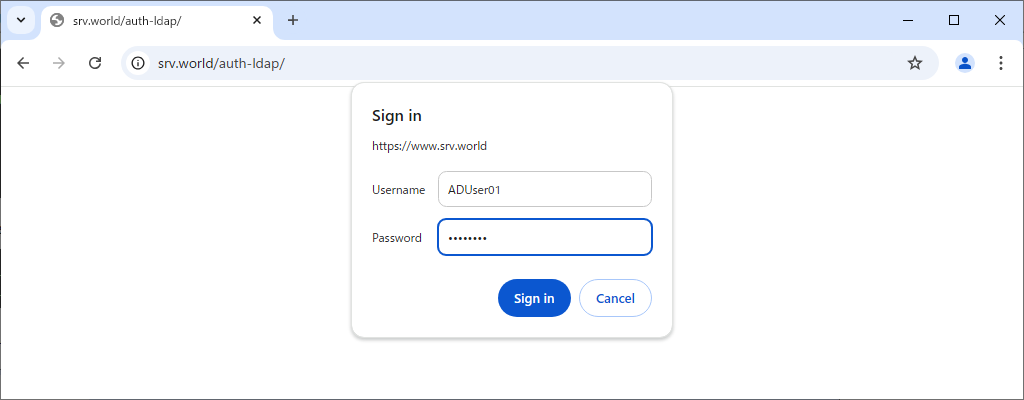

| [6] | वेब ब्राउज़र वाले किसी भी क्लाइंट कंप्यूटर से परीक्षण पृष्ठ तक पहुंच। फिर सेटिंग्स के रूप में प्रमाणीकरण की आवश्यकता होती है, किसी भी AD उपयोगकर्ता के साथ उत्तर दें। |

|

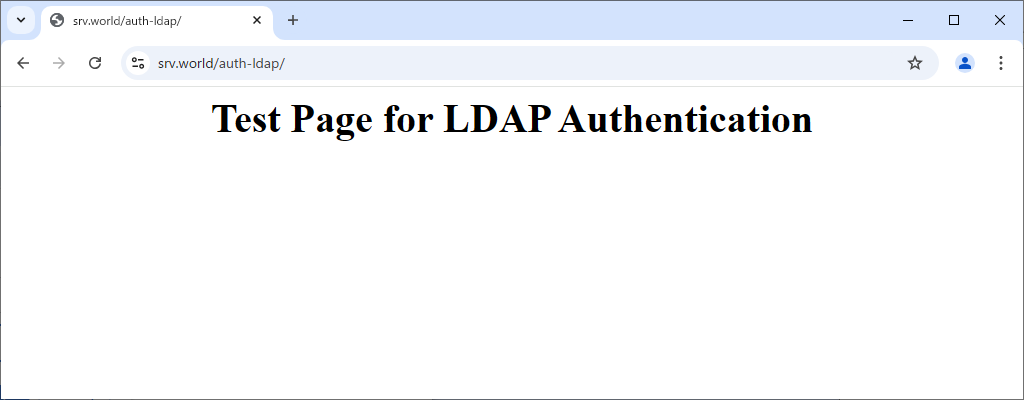

| [7] | यदि प्रमाणीकरण सफलतापूर्वक पारित हो जाता है और परीक्षण पृष्ठ सामान्य रूप से प्रदर्शित होता है तो यह ठीक है। |

|

मिलान सामग्री