Apache httpd : mod_md の設定2024/05/14 |

|

[mod_md] をインストールして、Let's Encrypt から取得する SSL/TLS 証明書の 取得/更新 を自動化します。

設定をしたい対象のバーチャルホストごとに設定可能です。

なお、[mod_md] を設定するバーチャルホストについては、個別の SSL/TLS の手動設定は不要です。

また、Let's Encrypt から手動で取得する際と同様、設定をしたい対象のサイトは、インターネット側からアクセス可能である必要があります。

|

|

| [1] | [mod_md] をインストールします。 |

|

[root@www ~]#

dnf -y install mod_md

[root@www ~]#

systemctl restart httpd

# インストール後 [mod_md] モジュールは有効化される [root@www ~]# cat /etc/httpd/conf.modules.d/01-md.conf LoadModule md_module modules/mod_md.so |

| [2] | [mod_md] の設定です。 |

|

[root@www ~]#

vi /etc/httpd/conf.d/acme.conf # 新規作成

MDBaseServer on

MDCertificateProtocol ACME

MDCAChallenges http-01

MDDriveMode auto

MDPrivateKeys RSA 2048

MDRenewWindow 33%

MDStoreDir md

MDCertificateAuthority https://acme-v02.api.letsencrypt.org/directory

MDCertificateAgreement https://letsencrypt.org/documents/LE-SA-v1.2-November-15-2017.pdf

<Location "/md-status">

SetHandler md-status

Require ip 127.0.0.1 10.0.0.0/24

</Location>

# [MDRenewWindow]

# 証明書を更新するタイミングを指定する

# 指定しない場合のデフォルトは [33%]

# Let's Encrypt の有効期限 = 90日

# 90日 * 33% ≒ 30日 ⇒ 残り30日で更新される

# 日数で指定する場合の記号は [d]

# 30日 ⇒ [30d]

# [MDStoreDir]

# 証明書等の各種データの保存ディレクトリ

# 指定しない場合のデフォルトは [md]

# [ServerRoot] からの相対パス

# [md-status]

# MD の状態をモニタリングする

|

| [3] | SELinux を有効にしている場合は、ポリシーの変更が必要です。 |

|

[root@www ~]# setsebool -P httpd_can_network_connect on

[root@www ~]#

vi mod-md.te # 以下の内容で新規作成

module mod-md 1.0;

require {

type httpd_config_t;

type httpd_t;

class dir { add_name create remove_name rename reparent rmdir setattr write };

class file { create rename setattr unlink write };

}

#============= httpd_t ==============

allow httpd_t httpd_config_t:dir { add_name create remove_name rename reparent rmdir setattr write };

allow httpd_t httpd_config_t:file { create rename setattr unlink write };

checkmodule -m -M -o mod-md.mod mod-md.te [root@www ~]# semodule_package --outfile mod-md.pp --module mod-md.mod [root@www ~]# semodule -i mod-md.pp |

| [4] | 対象のバーチャルホストごとに設定します。 各 [ServerAdmin] には Let's Encrypt からの各種通知を受け取ることが可能な、有効なメールアドレスを指定する必要があります。 |

MDomain rx-9.srv.world

MDCertificateAgreement accepted

DirectoryIndex index.html

ServerAdmin root@rx-9.srv.world

<VirtualHost *:80>

DocumentRoot /var/www/rx-9.srv.world

ServerName rx-9.srv.world

</VirtualHost>

<VirtualHost *:443>

SSLEngine on

DocumentRoot /var/www/rx-9.srv.world

ServerName rx-9.srv.world

</VirtualHost>

[root@www ~]#

systemctl reload httpd

# 初回起動時は各設定のチェックが実行され # [MDStoreDir] に設定したディレクトリ内に起動のためのダミー証明書が作成される [root@www ~]# ll /etc/httpd/md/domains/rx-9.srv.world total 12 -rw-------. 1 root root 1704 May 14 13:19 fallback-privkey.pem -rw-------. 1 root root 1168 May 14 13:19 fallback-pubcert.pem -rw-------. 1 root root 596 May 14 13:19 md.json # 問題なければ正規の証明書が取得される [root@www ~]# ll /etc/httpd/md/domains/rx-9.srv.world total 20 -rw-------. 1 root root 4895 May 14 13:19 job.json -rw-------. 1 root root 654 May 14 13:19 md.json -rw-------. 1 root root 1704 May 14 13:19 privkey.pem -rw-------. 1 root root 3591 May 14 13:19 pubcert.pem |

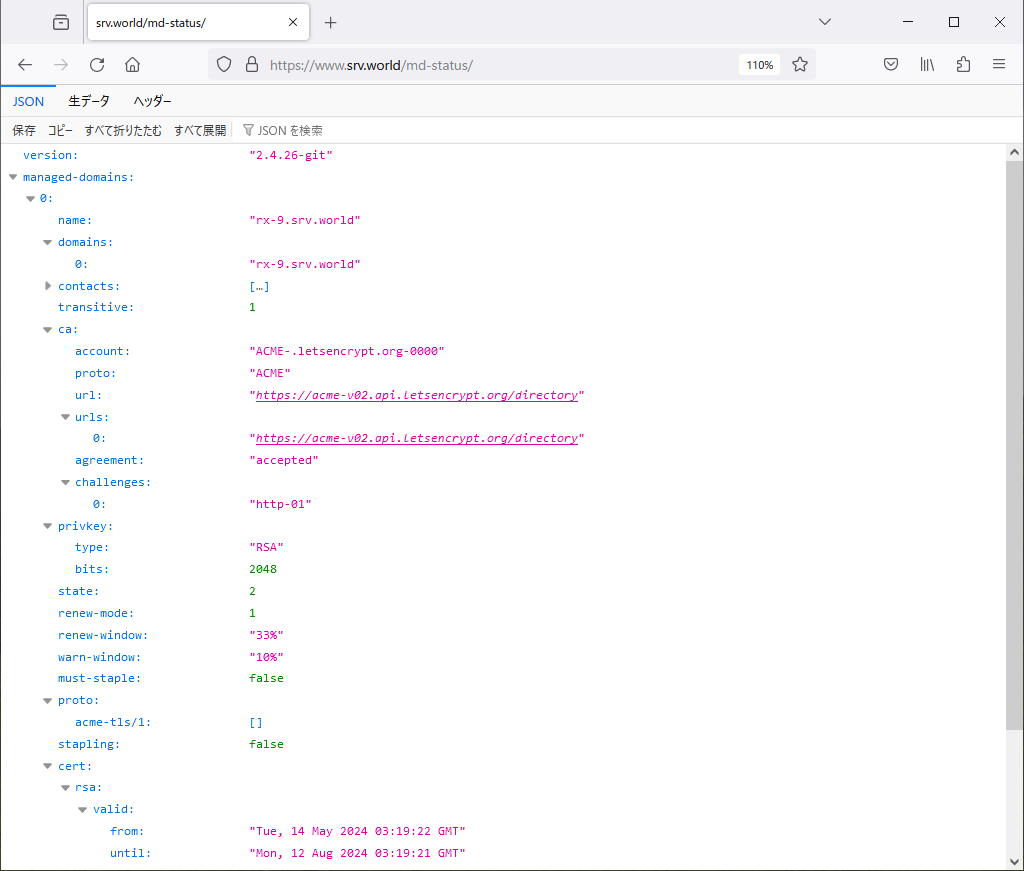

| [5] | 有効期限等々、証明書の確認は [openssl] コマンドで実施可能です。 または、[2] で設定した [md-status] にアクセスすることでも確認できます。 |

|

[root@www ~]# openssl s_client -connect rx-9.srv.world:443 | openssl x509 -noout -startdate -enddate depth=2 C=US, O=Internet Security Research Group, CN=ISRG Root X1 verify return:1 depth=1 C=US, O=Let's Encrypt, CN=R3 verify return:1 depth=0 CN=rx-9.srv.world verify return:1 notBefore=May 14 03:19:22 2024 GMT notAfter=Aug 12 03:19:21 2024 GMT |

|

関連コンテンツ